自動目錄

有人告訴我他的伺服器被入侵了,被上傳了很多奇怪的檔案,不過百思不得其解的是,入侵的人似乎只做一件事:

修改 index.html 加入

另一種是加入js:

上面的hack.php只是範例,實際上的檔名可能是很像正常的檔案,例如像 jquery.php

這樣子似乎不能做任何了不起的攻擊,無論 hack.php 寫得多棒,也還只是產生 javascript而已?

不過這樣子只要開啟這個網頁,就能觸發在遠處的駭客程式,做他們想做的事情

2009-11-20

不過今天去參加資安的研習,原來那是利用 Windows MS06-001 的漏洞。當使用者點開網頁之後會去連結該js,將木馬注入其開啟網頁的使用者。對這個有興趣的人可以搜尋「掛馬」

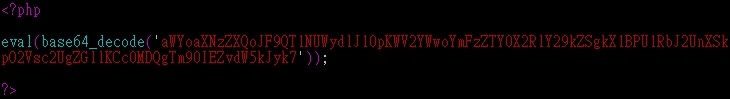

原來在目錄下又發現一個 php,名稱暫且叫 tj.php,內容是這樣:

經過 base64 decode

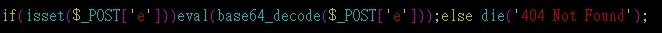

這是一個一行木馬,如果我用post傳一個 e 的值進去,他就會用 php去執行這個指令。

不過這個 e 值是要base64_encode 過的php指令碼。

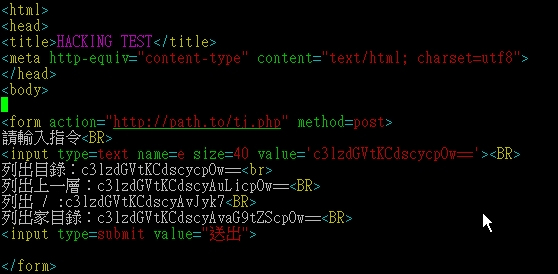

因此我寫一個 control.php.把要送的指令包成 encode 傳給這個木馬。

駭客就能在遠端輕鬆的逛你的伺服器了。雖然只有 www的權限,也是夠了。

這隻 tj.php 可經由沒寫好的上傳功能或是系統的漏洞上傳到伺服器,駭客再遠端來執行。

實在是真恐怖

原文 2009-10-16 00:39:08