從某位神級大人物手上買到一台二手的hp DL380 G7

已經是十年的老機器了,中間設定的血淚就先略過,最後還是用大神幫我裝好的ESXI,想說就當作順便熟悉一下這個業界有名的虛擬系統

目的就是為了在家也能自己練習網管和程式設計

但首要問題要先有個vpn server,總不能中華電信小烏龜全開吧

研究了一下用現有的LINUX destro都建議要二台,一台做CA server發憑證,一台當 vpn server

就還是回頭用WEB UI已經非常簡易的PFSense,雖然它是用FreeBSD12,但操作簡單而且安裝很快不用五分鐘,所以就上了

在ESXI裝好PFSense 2.5.0之後,第一個問題就是,路由的設定

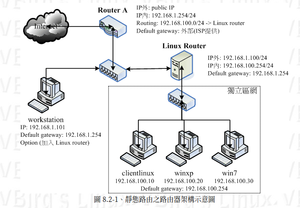

以下是參考鳥哥的文章,家裡的環境就類似這樣,上面有一台中華電信的小烏龜當NAT Router

有二個界面,一個是中華電信給的IP,一個是對內的NAT DHCP service

對我來說,鳥哥圖中Linux Router就是我架好的PFSense-openvpn server

一開始我傻傻的想說應該要在ESXI 上面設定一個virtual switch給它

後來想通了,其實要按照鳥哥圖中的獨立區網設定,也是在PFSense下面切,跟ESXI 環境沒關係

所以就開始按照網路教學設好openvpn server

重點整理:

1.產生RootCA

2.設定server certificate

3.設定openvpn server

4.設定openvpn client

5.新增使用者帳號

5.產生ovpn設定檔

可參考:https://chrislazari.com/pfsense-setting-up-openvpn-on-pfsense-2-4/

雖然教學是在pfsense2.4版,但內容大同小異

接下來我以為只要在NAT Router上新增port forwarding 1194 把openvpn server ip對上就好,結果我還是敗在對網路架構的基本概念不熟悉,果然是外行中的外行啊!

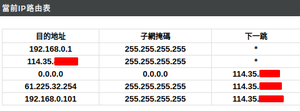

看了鳥哥文章好幾遍,終於找到關鍵,路由是雙向的,從外面進來openvpn server的虛擬ip沒問題,可是openvpn要傳出去找不到對應的路由啊!

所以要在NAT Router上面新增一條路由:我也不知道為什麼DLINK要用『下一跳』這種翻譯,還要請大神解釋一下

設完之後,vpn就通了!

當然要先在NAT Router上面把PPPoE的連線改為中華電信給的固定IP連線方式,不然也沒辦法設定openvpn喔!

目前中華電信配給一般用戶是可以一組固定IP+7組動態IP

可參考網頁申請及設定方式:https://iqmore.tw/cht-hinet-static-ip

接下來請人在中國的大舅試試我的簡易openvpn server看看囉