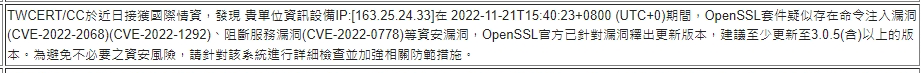

最近縣市端主機應該都收到資安通報:cve-2022-2068

主要是openssl 套件存在漏洞,要求各單位更新

但問題是,centos7專用的openssl套件,並沒有想更新的意思

因為RedHat官方認為,這個安全問題是中度,由於影響層面小

加上centos7已經進入maintenance support phase2 就是除非官方判定重大安全危險,才會釋出官方版的更新套件

可參考以下官方說法

https://access.redhat.com/security/cve/cve-2022-2068

所以如果使用yum從官方函式庫更新

你只能更新到centos7 專用的最新版openssl-1.0.2k-25.el7_9

參考以下說明:

https://git.centos.org/rpms/openssl/c/f388f3ed6717edb6838e80479c888c2b689ca3e7?branch=c7

修補了什麼呢?就是cve-2022-0778,他們認為是重大安全事件

那現在資安最大,所以網路上一查也是很多人手動更新到openssl 3以上了

不過看來長久之計,還是得換一套作業系統囉

以下紀錄手動安裝過程

1. 先取得openssl 最新版套件

我是有先更新到專用最新版openssl-1.0.2k-25.el7_9

yum update openssl

再做手動更新

cd /usr/src/

wget https://www.openssl.org/source/openssl-3.0.7.tar.gz

2. 解壓縮

tar zxvf openssl-3.0.7.tar.gz

3. 安裝編譯用的套件

yum install perl-IPC-Cmd perl-Test-Simple

4. 手動編譯

cd openssl-3.0.7/

./config

make

make test

make install

到這邊沒問題就算是完成一半了

5. 更新套件連結,主要是讓系統內部程式改用新版openssl

ln -s /usr/local/lib64/libssl.so.3 /usr/lib64/libssl.so.3

ln -s /usr/local/lib64/libcrypto.so.3 /usr/lib64/libcrypto.so.3

6. 到這邊遇到的問題就是用tar安裝的套件,系統不認得,我發現要把centos7內建的改名,再連結到新版的

我做了重開機,使用openssl version還是顯示舊版本

有位大神開示說,要先yum update再重新啟動,這我還沒試,因為要重開機,告警就會一直跳訊息...

我是到bin把系統內的改名,再把新版套件做軟連結到原本路徑下

cd /usr/bin/

mv openssl openssl_1.0.2k

ln -s /usr/local/bin/openssl /usr/bin/openssl

目前做到這樣...